Információbiztonsági tanácsadás és sérülékenységvizsgálat, pentest

Átfogó megoldások a digitális biztonságért

Az egyre komplexebb informatikai rendszerek és növekvő számú kiberfenyegetések világában az információbiztonság nemcsak technológiai kérdés, hanem üzleti alapkövetelmény is.

Szolgáltatásaink célja, hogy a kritikus hibák felfedezésével és azok megoldási javaslataival csökkentsük vállalkozása kockázatait.

Olyan kiberbiztonsági megoldásokat kínálunk, amelyek nemcsak elősegítik az informatikai rendszerek védelmét, az adatvédelmi incidensek megelőzését és a szabályozásoknak való megfelelést, hanem támogatják az üzleti folyamatok hatékonyságát, valamint növelik ügyfelei és partnerei bizalmát.

Szolgáltatásaink célja, hogy az innováció, szakértelem és ügyfélközpontú megközelítés révén olyan átfogó védelemhez segítsük hozzá, amely az üzleti siker szerves részévé válik.

A sérülékenységvizsgálat – vagy más néven behatolásteszt (penetration test, röviden pentest) – egy proaktív módszer az informatikai rendszerek gyenge pontjainak azonosítására, még mielőtt a rosszindulatú támadók kihasználhatnák azokat.

Mi történik miután felvesszük a kapcsolatot?

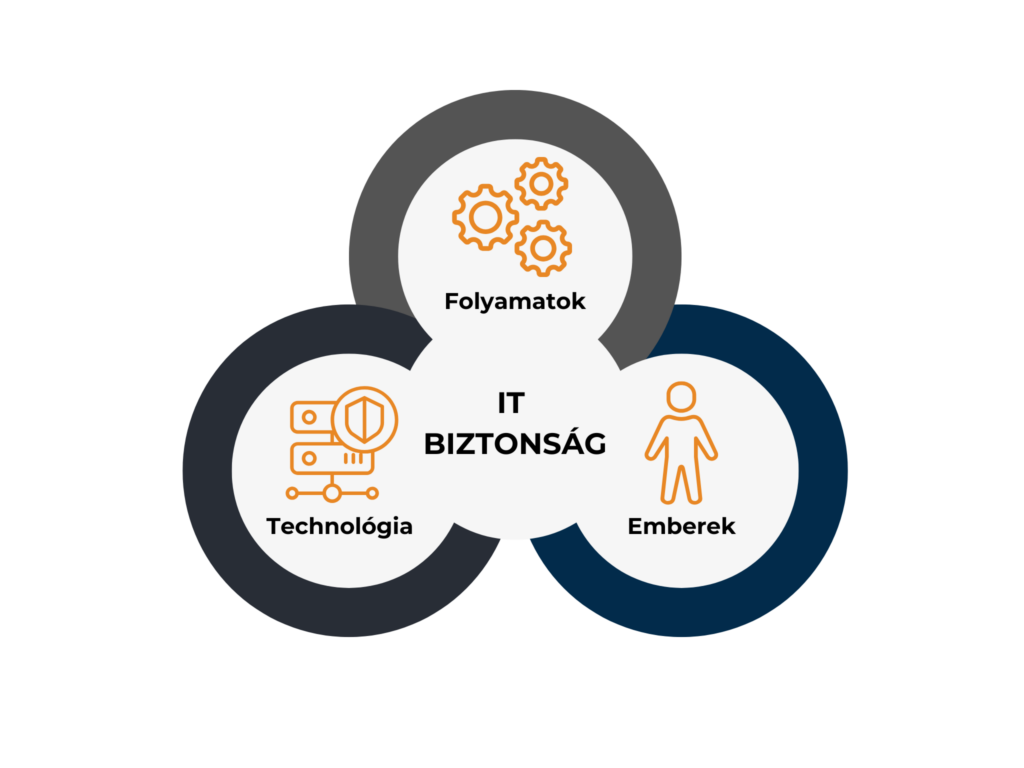

Tapasztalataink szerint a hatékony IT biztonság a három alappillér (folyamatok, technológia, emberek) együttes kezelésével érhető el, ennek érdekében leggyakrabban az alábbi folyamat szerint segítjük ügyfeleinket:

1. Díjmentes konzultáció: igények, célok, lehetőségek megértése, egyeztetése

2. Szükség esetén gyorsfelmérés 0,5-1 napos workshop formában, külön megrendelés szerint

3. IT biztonsági fejlesztési terv, és/vagy sérülékenység tesztelési terv elkészítése és bemutatása

4. Szerződéskötés

5. Közösen meghatározott keretek szerinti támogatás:

- IT biztonsági folyamatok fejlesztése

- ISO 27001 rendszerbevezetés

- Sérülékenységvizsgálat, pentest

- Kapcsolódó képzések és támogatás

Kiemelt Szakértőink

Szendi Joó János

Kiss Robin

Pálya Szilveszter

Végh Domonkos

Miként tudjuk szervezete IT bizontságát javítani?

Munkatársaink több évtizedes tapasztalattal rendelkeznek információbiztonság, sérülékenységvizsgálat és ISO 27001 rendszerépítés területeken, így az igényeknek és a környezeti adottságoknak megfelelően az információbiztonság mindhárom alappillérét egymással összhangban képesek vagyunk lefedni az alábbiak szerint:

Emberek

- Tudatosság és képzés

- Biztonsági kultúra

Folyamatok

- Incidenskezelési terv

- Compliance és szabályzatok

Technológia

- Sérülékenységvizsgálat és pentest

- Hálózati-, alkalmazás- és végpontvédelem

- Folyamatos/rendszeres monitorozás

Miért létfontosságú a kiberbiztonság a cégek számára?

Az egyre gyakoribb kiberbiztonsági incidensek súlyos következményeket vonnak maguk után, amelyek nemcsak az érintett szervezet napi működését, hanem hosszú távú fennmaradását is veszélyeztetik. A hackertámadást elszenvedő vállalatok leggyakrabban a következő kihívásokkal szembesülnek:

Pénzügyi veszteségek

Üzleti folyamatok megszakadása és a szolgáltatáskimaradás jelentős anyagi veszteségeket eredményezhetnek, a helyreállítási és kárelhárítási erőfeszítések gyakran nem várt költségekkel járnak.

Jogi következmények

A megfelelési kötelezettségek megszegése a szabályozói hatóságok által indított vizsgálatokat és bírságokat vonhat maga után. Az ügyfelek, üzleti partnerek vagy akár részvényesek kártérítési igénnyel léphetnek fel, amennyiben az incidens őket is hátrányosan érinti.

Reputációvesztés

A nyilvánosságra került incidensek jelentősen rontják a kibertámadást elszenvedő vállalatok megítélését; az ügyfeleik és üzleti partnereik bizalmának elvesztéséhez vezethet.

A kiberbiztonsági kockázatok minimalizálása és a megfelelő védelmi intézkedések bevezetése nem csupán a vállalat működésének fenntartása érdekében elengedhetetlen, hanem az ügyfelek és partnerek bizalmának megőrzése, valamint a piaci versenyképesség biztosítása szempontjából is.

Információbiztonsági rendszerek építése

Információbiztonság témában nagyvonalakban az alábbi lépések mentén dolgozunk, mely természetesen függ a Megrendelőnél működő rendszerektől, folyamatoktól is:

IT biztonsági helyzetfelmérés

Feldolgozzuk a hatályos IT biztonsági szabályozásokat, valamint a szabályozatlan, gyakorlat alapján működő IT biztonsági folyamatokat. A helyzetfelmérés keretében interjúkat folytatunk, amelyek alapján GAP elemzést végzünk a szabványkövetelmények alapján.

Információbiztonsági politika és stratégia meghatározása és kialakítása

Rögzítjük a szervezet információbiztonsági céljait a hatályos jogszabályok szem előtt tartásával, az információbiztonsági terület helyét és szerepét a szervezetben, valamint a célok elérésének stratégiai módszereit.

Információbiztonsági szabályzat elkészítése

Rögzítjük a szabványokban, illetve a vonatkozó jogszabályokban (pl. a 2013. évi L. törvény) meghatározott követelményeknek megfelelő eljárásokat.

Informatikai Üzletmenet folytonossági terv (BCP) készítése

Meghatározzuk a szervezet informatikai szolgáltatások folytonosságát biztosító folyamatait.

Informatikai Katasztrófa elhárítási keretrendszer és terv (DRP)

Kialakítjuk a szervezet által elvégzendő informatikai feladatok szabályozását katasztrófa helyzetek esetén, felmérjük a szervezet által nyújtott szolgáltatásokra a már kialakított katasztrófa-elhárítási terveket.

Sérülékenységvizsgálat

A sérülékenységvizsgálat – vagy más néven behatolásteszt (penetration test, vagy rövidítve pentest) – egy proaktív módszer az informatikai rendszerek gyenge pontjainak azonosítására, még mielőtt a rosszindulatú támadók kihasználhatnák azokat.

A biztonsági vizsgálatokat az Ön rendszereire szabjuk, a leggyakoribb vizsgálati típusok a következők:

Webalkalmazás, API sérülékenységvizsgálat

Webes alkalmazások, API-k és chatbotok biztonsági vizsgálata OWASP Application Security Verification Standard (ASVS) és OWASP Web Security Testing Guide (VSTG) alapján.

Mobilalkalmazás sérülékenységvizsgálat

Android és iOS alkalmazások biztonsági vizsgálata OWASP Mobile Application Security Verification Standard (MASVS) és OWASP Mobile Security Testing Guide (MSTG) alapján

Infrastruktúra sérülékenységvizsgálat

Hálózati eszközök, szerverek, Active Directory környezetek, tűzfalak és VPN-ek és cloud megoldások átfogó biztonsági vizsgálata egyedi tesztesetek az infrastruktúra sajátosságainak megfelelően, iparági sztenderdek és gyártói ajánlások szerint

Vastagkliens sérülékenységvizsgálat

Lokális alkalmazások (pl. Windows exe-k) biztonsági vizsgálata szakmai iránymutatások, iparági sztenderdek, fejlesztési bevált gyakorlatok és gyártói ajánlások szerint.

OSINT (Open Source Intelligence) vizsgálat

Nyilvános forrásokból gyűjtött információk gyűjtése és elemzése az Ön cégéről, a támadási felület minimalizálása érdekében. Azonosítjuk a cégről potenciálisan kiszivárgott érzékeny adatokat, online jelenlétből fakadó kockázatokat, adatszivárgásokat és biztonsági réseket, majd javaslatokat teszünk a védelem erősítésére.

Tanácsadás és szakértői állásfoglalás

Az üzleti működés során felmerülő információbiztonsági kérdések és problémák megválaszolása, valamint szakértői állásfoglalás nyújtása.

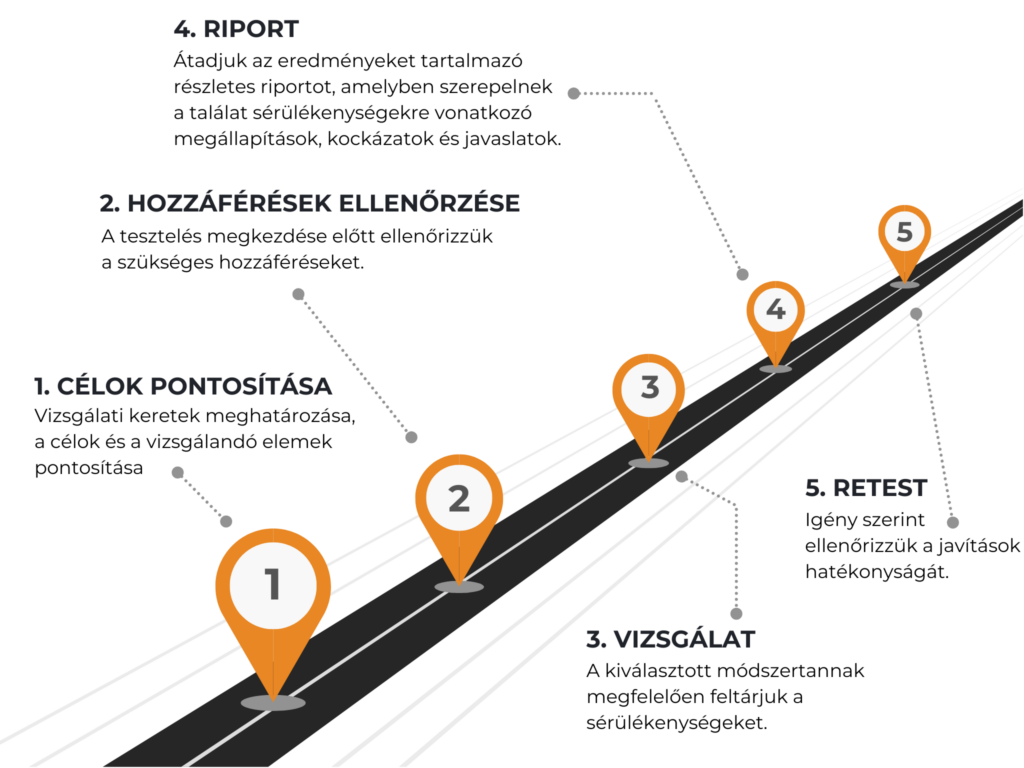

a sérülékenységvizsgálat menete

Alkalmazott módszertanok és szabványok

A biztonsági vizsgálatainkhoz az alábbi nemzetközileg elismert módszertanokat és iparági szabványokat alkalmazzuk, amelyek biztosítják a vizsgálatok megbízhatóságát és alapos lefedettségét.

- OWASP Top 10: A leggyakoribb és legsúlyosabb alkalmazásbiztonsági kockázatok listája.

- OWASP Application Security Verification Standard (ASVS): A webalkalmazások biztonsági követelményeit meghatározó ellenőrzőlista.

- OWASP Web Security Testing Guide (WSTG): Átfogó módszertan webalkalmazások biztonsági teszteléséhez.

- OWASP Mobile Application Security Verification Standard (MASVS): Mobilalkalmazások biztonsági követelményeit meghatározó szabvány.

- OWASP Mobile Security Testing Guide (MSTG): Gyakorlati útmutató mobilalkalmazások biztonsági teszteléséhez.

- CIS Benchmarks: Konfigurációs és biztonsági ajánlások informatikai rendszerek, hálózatok és alkalmazások számára.

- ISO/IEC 27001: információbiztonság irányítási rendszer

- NIS2 Irányelv: Az EU 2022/2555 irányelve a kiberbiztonsági követelményekről.

- Egyéb bevált gyakorlatok és egyedi igények: Egyedi tesztesetek az adott infrastruktúra vagy alkalmazások sajátosságainak megfelelően.

Ezek az iránymutatások segítenek a leggyakoribb és legsúlyosabb sérülékenységek feltárásában, miközben megfelelnek az aktuális kiberbiztonsági kihívásoknak és szabályozásoknak.

VIZSGÁLATI MEGKÖZELÍTÉSEK

Black-BOX Teszt

A vizsgálatot külső támadó perspektívájából végezzük, előzetes információk nélkül.

Előnyök:

Reális támadói szcenárió: A teszt egy valódi külső támadó nézőpontját szimulálja.

Gyors beállíthatóság: Nincs szükség mély rendszerismeretre vagy előzetes információkra a teszt elkezdéséhez.

Hátrányok:

Korlátozott lefedettség: A rendszer belső komponenseinek sérülékenységei rejtve maradhatnak.

Példaeset:

Egy külső támadó próbál behatolni egy vállalat weboldalán keresztül anélkül, hogy ismerné annak belső felépítését.

Grey-BOX Teszt

Részleges hozzáférésekkel dolgozunk; belső támadó, ügyfél, vagy felhasználó nézőpontjából.

Előnyök:

Célzott tesztelés: A releváns területekre fókuszálhat, mivel már rendelkezik némi információval a rendszerről.

Hatékonyabb, mint a black-box: Az alapvető információk, hozzáférések segítenek gyorsabban azonosítani a potenciális problémákat.

Hátrányok:

Információfeldolgozási idő: Az előzetesen szerzett adatok értelmezése időt vehet igénybe.

Nem teljesen valós szimuláció: Egy belső támadó akár több információval is rendelkezhet, mint amennyit a tesztelőknek biztosítanak.

Példaeset:

Egy felhasználói fiókkal rendelkező ügyfél próbál adminisztrátori jogkört szerezni, érzékeny adatokhoz hozzáférni, illetve a céget megkárosítani.

WHITE-BOX Teszt

Teljes hozzáférést kapunk a rendszerhez (pl. forráskód, dokumentáció, architektúra), így a vizsgálatot teljes átláthatóság mellett végezzük.

Előnyök:

Magas lefedettség: Minden lehetséges sérülékenységet tesztelhet, beleértve a belső működésből adódó hibákat.

Könnyebb hibajavítás: A fejlesztők pontos visszajelzést kapnak arról, hogy hol vannak a problémák.

Hátrányok:

Időigényes előkészítés: A tesztelés megkezdéséhez nagy mennyiségű információra van szükség, ami összetett rendszereknél időigényes lehet.

Túl technikai szemlélet: A valós támadói perspektívát kevésbé veszi figyelembe, mivel nem minden támadó rendelkezik ilyen mélységű információval.

Példaeset:

Forráskód-elemzés során azonosítjuk egy alkalmazás hibás autentikációs mechanizmusát.

Designabc

Designabc